Stories

-

![سوريا بعد الأسد]()

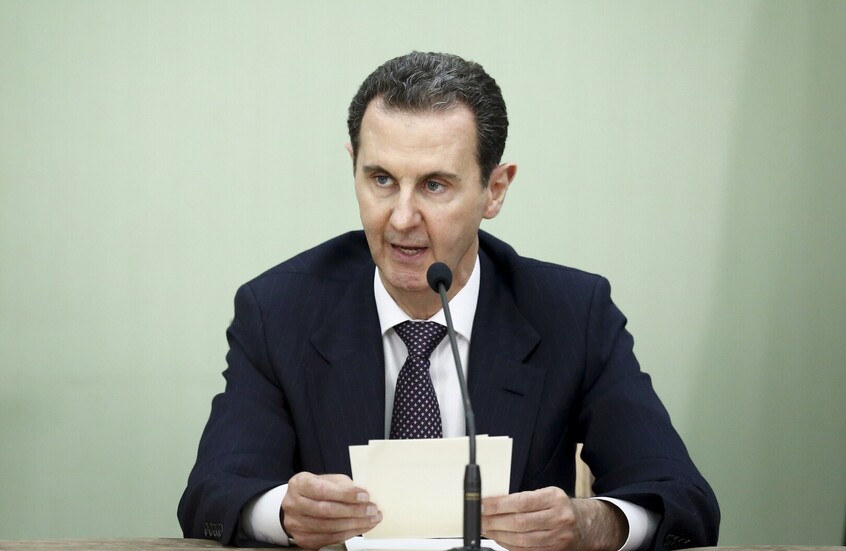

سوريا بعد الأسد

RT STORIES

الشرع: لبنان عمق استراتيجي وخاصرة لسوريا ونأمل ببناء علاقة استراتيجية وثيقة بين البلدين

![الشرع: لبنان عمق استراتيجي وخاصرة لسوريا ونأمل ببناء علاقة استراتيجية وثيقة بين البلدين]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الخارجية اليمنية: نعتزم إعادة فتح سفارتنا في دمشق

![الخارجية اليمنية: نعتزم إعادة فتح سفارتنا في دمشق]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

مراسلنا: وصول وليد جنبلاط إلى دمشق على رأس وفد من كتلة اللقاء الديمقراطي للقاء الشرع (فيديو)

![مراسلنا: وصول وليد جنبلاط إلى دمشق على رأس وفد من كتلة اللقاء الديمقراطي للقاء الشرع (فيديو)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

خامنئي: أمريكا والكيان الصهيوني يتوهمان أنهما انتصرا في سوريا

![خامنئي: أمريكا والكيان الصهيوني يتوهمان أنهما انتصرا في سوريا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

القيادة العامة في سوريا تكلف مرهف أبو قصرة بحقيبة وزارة الدفاع في الحكومة المؤقتة

![القيادة العامة في سوريا تكلف مرهف أبو قصرة بحقيبة وزارة الدفاع في الحكومة المؤقتة]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

سوريا.. الشرع يجتمع بالفصائل العسكرية (صور)

![سوريا.. الشرع يجتمع بالفصائل العسكرية (صور)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![سوريا بعد الأسد]() سوريا بعد الأسد

سوريا بعد الأسد

-

![خارج الملعب]()

خارج الملعب

RT STORIES

3 أرقام تاريخية تنتظر محمد صلاح مع ليفربول أمام توتنهام في مهمة صعبة "للريدز"

![3 أرقام تاريخية تنتظر محمد صلاح مع ليفربول أمام توتنهام في مهمة صعبة "للريدز"]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

تصريح مثير لزوجة الملاكم البريطاني فيوري قبل نزاله المرتقب مع منافسه أوسيك

![تصريح مثير لزوجة الملاكم البريطاني فيوري قبل نزاله المرتقب مع منافسه أوسيك]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

تعليق طريف لكيليان مبابي بعد معرفة عدد ألقاب مودريتش مع الريال

![تعليق طريف لكيليان مبابي بعد معرفة عدد ألقاب مودريتش مع الريال]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

ظهور غريب لكريستيانو جونيور في الصحراء يثير الجدل (صورة)

![ظهور غريب لكريستيانو جونيور في الصحراء يثير الجدل (صورة)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

على طريقة مبابي .. سالم الدوسري يظهر مقنّعا في تدريبات المنتخب السعودي (فيديو)

![على طريقة مبابي .. سالم الدوسري يظهر مقنّعا في تدريبات المنتخب السعودي (فيديو)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"أزمة بوبيندزا تتفاقم".. الزمالك يتلقى إخطارا رسميا من الفيفا بشأن قضية اللاعب الغابوني

!["أزمة بوبيندزا تتفاقم".. الزمالك يتلقى إخطارا رسميا من الفيفا بشأن قضية اللاعب الغابوني]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![خارج الملعب]() خارج الملعب

خارج الملعب

-

![غزة والضفة تحت النيران الإسرائيلية]()

غزة والضفة تحت النيران الإسرائيلية

RT STORIES

لابيد وليبرمان: حكومة نتنياهو تعمل وفقا لمصالحها دون الاكتراث للرهائن

![لابيد وليبرمان: حكومة نتنياهو تعمل وفقا لمصالحها دون الاكتراث للرهائن]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

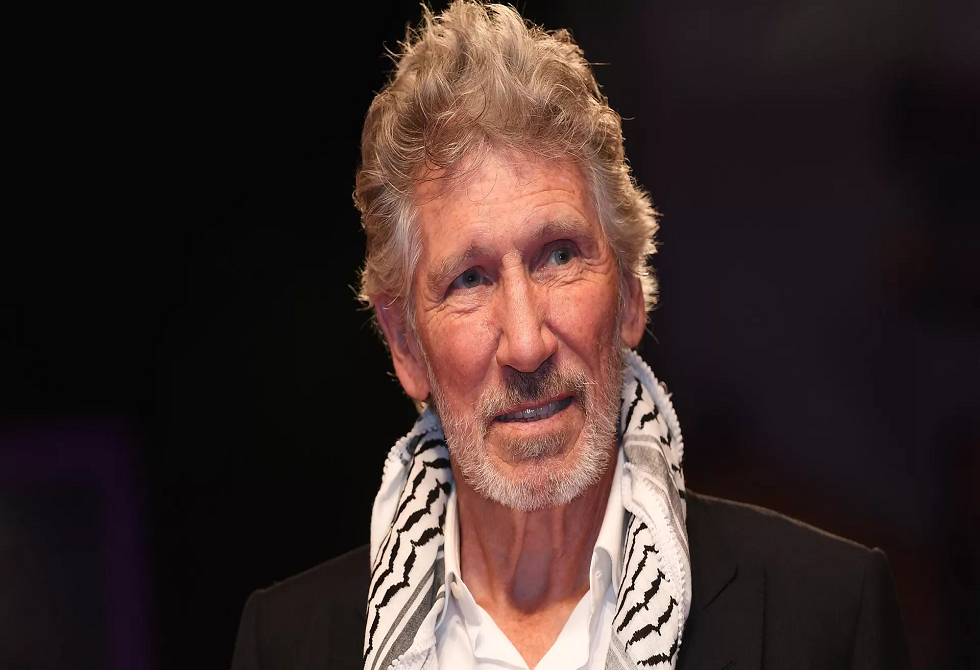

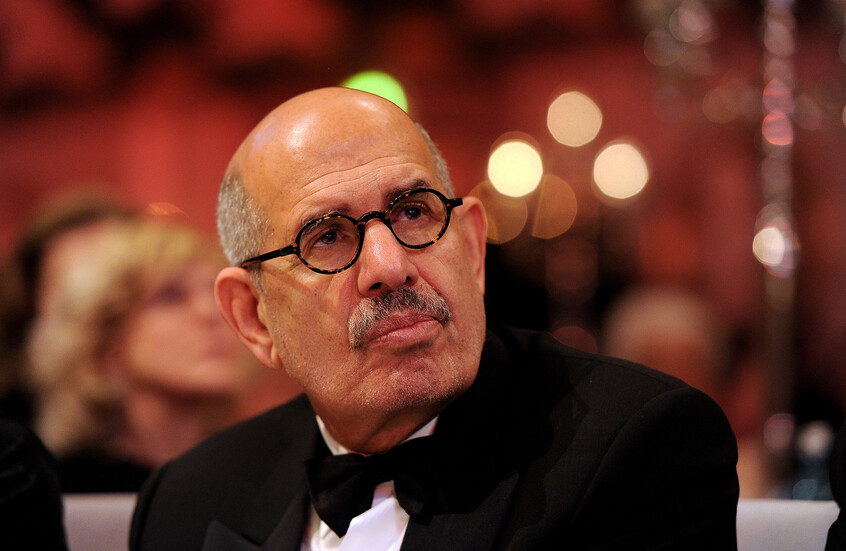

فنان أمريكي يتهم الولايات المتحدة وإسرائيل بتنفيذ إبادة جماعية بحق الشعب الفلسطيني

![فنان أمريكي يتهم الولايات المتحدة وإسرائيل بتنفيذ إبادة جماعية بحق الشعب الفلسطيني]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

وزارة الصحة بغزة: الاحتلال بدأ هجوما شاملا على مستشفى كمال عدوان

![وزارة الصحة بغزة: الاحتلال بدأ هجوما شاملا على مستشفى كمال عدوان]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

مراسلنا في اليمن: غارة أمريكية بريطانية عنيفة على صنعاء (فيديو)

![مراسلنا في اليمن: غارة أمريكية بريطانية عنيفة على صنعاء (فيديو)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

تظاهرات في تل أبيب مطالبة بصفقة للإفراج عن الأسرى

![تظاهرات في تل أبيب مطالبة بصفقة للإفراج عن الأسرى]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

صحة غزة: حصيلة قتلى القصف الإسرائيلي بلغت 45.227 شخصا منذ بداية الحرب

![صحة غزة: حصيلة قتلى القصف الإسرائيلي بلغت 45.227 شخصا منذ بداية الحرب]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![غزة والضفة تحت النيران الإسرائيلية]() غزة والضفة تحت النيران الإسرائيلية

غزة والضفة تحت النيران الإسرائيلية

-

![العملية العسكرية الروسية في أوكرانيا]()

العملية العسكرية الروسية في أوكرانيا

RT STORIES

الدفاعات الروسية تسقط 42 مسيرة أوكرانية

![الدفاعات الروسية تسقط 42 مسيرة أوكرانية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

محلل بريطاني: كلمات ترامب جعلت الغرب يعترف بخسارة أوكرانيا

![محلل بريطاني: كلمات ترامب جعلت الغرب يعترف بخسارة أوكرانيا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الدفاع الروسية: القضاء على 300 عسكري أوكراني في كورسك خلال 24 ساعة

![الدفاع الروسية: القضاء على 300 عسكري أوكراني في كورسك خلال 24 ساعة]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الدفاع الروسية: تحرير بلدة جديدة في دونيتسك والقضاء على 1575 عسكريا أوكرانيّا في 24 ساعة

![الدفاع الروسية: تحرير بلدة جديدة في دونيتسك والقضاء على 1575 عسكريا أوكرانيّا في 24 ساعة]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

ما هو مكتب "لوتش" الأوكراني الذي تم تدميره بضربة روسية؟

![ما هو مكتب "لوتش" الأوكراني الذي تم تدميره بضربة روسية؟]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![العملية العسكرية الروسية في أوكرانيا]() العملية العسكرية الروسية في أوكرانيا

العملية العسكرية الروسية في أوكرانيا

-

![فيديوهات]()

فيديوهات

RT STORIES

مسنة تشعل النار في ماكينة صراف آلي في سان بطرسبورغ

![مسنة تشعل النار في ماكينة صراف آلي في سان بطرسبورغ]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

شاهد.. دبابة تابعة للجيش السوري تتحول إلى دكان للخضروات والفواكه في حمص

![شاهد.. دبابة تابعة للجيش السوري تتحول إلى دكان للخضروات والفواكه في حمص]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

من داخل مركز تسوية لمجندين وعناصر أمن النظام السابق في دمشق

![من داخل مركز تسوية لمجندين وعناصر أمن النظام السابق في دمشق]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

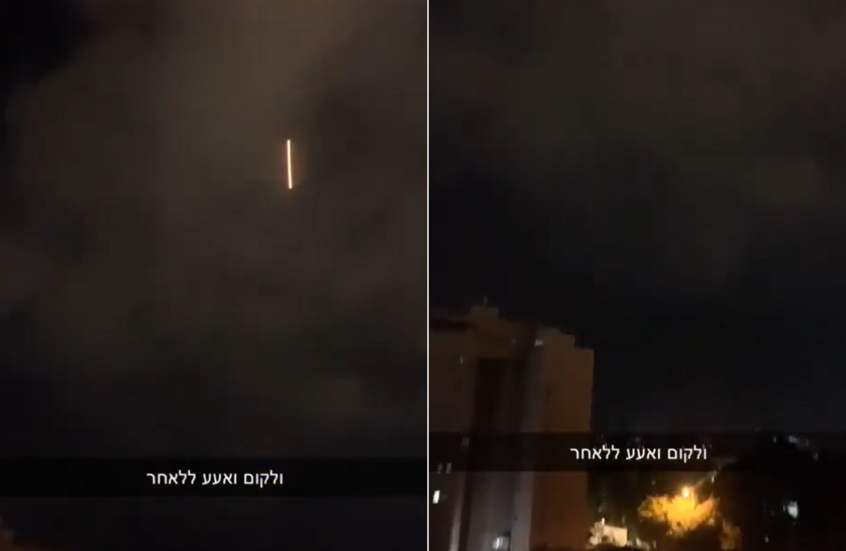

من داخل مبنى متضرر جراء سقوط صاروخ الحوثيين في تل أبيب

![من داخل مبنى متضرر جراء سقوط صاروخ الحوثيين في تل أبيب]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

شاهد.. مروحية عسكرية تشتعل بعد هبوط اضطراري في كاليفورنيا

![شاهد.. مروحية عسكرية تشتعل بعد هبوط اضطراري في كاليفورنيا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

شولتس يزور مكان اعتداء الدهس في ماغديبورغ

![شولتس يزور مكان اعتداء الدهس في ماغديبورغ]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

القوات الإسرائيلية تتفقد في تل أبيب مكان سقوط صاروخ أطلق من اليمن

![القوات الإسرائيلية تتفقد في تل أبيب مكان سقوط صاروخ أطلق من اليمن]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![فيديوهات]() فيديوهات

فيديوهات

خبير روسي: يمكن للقراصنة اختراق أي جهاز ذكي تقريبا عبر البلوتوث

قال المحلل الرائد في مجال الأمن السيبراني بشركة MТС Web Services الروسية جميل مجيدوف إنه من خلال البلوتوث يمكن لقراصنة المعلومات اختراق أي جهاز تقريبا.

ومن بين تلك الجهزة الهواتف الذكية والأجهزة اللوحية وأجهزة الكمبيوتر المنزلية.

ويستخدم المهاجمون برامج خاصة تساعد في اكتشاف اتصالات البلوتوث النشطة القريبة، ويمكنهم أيضا معرفة الشبكات التي اتصل بها جهاز المستخدم سابقا".

وأوضح قائلا:"عندما يكتشف القراصنة مثل هذه العلاقات وسجل الاتصالات يمكنهم خداع جهاز البلوتوث الخاص عن طريق إنشاء شبكة موثوق بها يتحكمون فيها. وبعد ذلك سيتصل هاتف المستخدم بها تلقائيا".

وأشار الخبير إلى أن مثل هذا المخطط يسمح باختراق أي معلومات موجودة على الجهاز والتحكم في الجهاز والأدوات الذكية المرتبطة به أو تعطيله وكذلك اعتراض البيانات وإدخال تغييرات عليها، وتنزيل البرامج الضارة وتتبع موقع المستخدم. وفي أغلب الأحيان تحدث مثل هذه الاختراقات، حسب الخبير، في الأماكن العامة، ولهذا يحتاج المهاجمون فقط إلى جهاز كمبيوتر محمول عادي ومحول بلوتوث رخيص وبرامج خاصة.

"احذروا الأساليب الجديدة".. خبير روسي يحذّر من تقنيات "التزييف العميق"

ومن أجل الحماية من مثل هذه الهجمات، يوصي مجيدوف بإيقاف تشغيل تقنية البلوتوث عند عدم الحاجة إليها، خاصة في الأماكن العامة. ومن الضروري أيضا فصل وظائف تبادل البيانات التي تستخدم تقنيات Bluetooth، مثل AirDrop، في إعدادات التطبيق. ويجب تشغيلها فقط في تلك اللحظات التي يتلقى فيها المستخدم بيانات من مصدر مألوف.

يجب أيضا استخدام كلمات مرور قوية وعدم قبول طلبات الاتصال من أجهزة غير معروفة. وستساعد التحديثات المنتظمة أيضا على زيادة موثوقية الجهاز الذكي لأن المطورين يقومون بعد التحديث بإغلاق نقاط الضعف والثغرات المكتشفة في Bluetooth. ولا ينصح الخبير أيضا بإتاحة الوصول إلى Bluetooth لجميع التطبيقات المتتالية: من الأفضل تكوين إعدادات الرؤية بحيث لا تتمكن من اكتشاف الجهاز الذكي سوى تلك الأدوات الذكية التي تم الاتصال بينها بالفعل.

هناك خمسة أنواع من الهجمات عن طريق البلوتوث. ومن بينها، على وجه الخصوص، BlueJacking عندما يعترض المهاجم جهاز Bluetooth الخاص بالضحية ويرسل إعلانات غير مرغوب فيها أو أنواع أخرى من الرسائل غير المرغوب فيها منه إلى أجهزة قريبة، وBlueSnarfing عندما يتصل المهاجم بالجهاز عبر البلوتوث ويسرق البيانات الشخصية.

المصدر: نوفوستي

التعليقات