Stories

-

90 دقيقة

RT STORIES

ترامب يحتفظ بذهبية أولمبياد 2026 ويرفض إعادتها للاعب المنتخب الأمريكي (فيديو)

#اسأل_أكثر #Question_MoreRT STORIES

دفاع الضحية ترد على اتهامات الابتزاز في قضية حكيمي

![دفاع الضحية ترد على اتهامات الابتزاز في قضية حكيمي]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

ميسي يكشف: لماذا رفضت تمثيل إسبانيا واخترت الأرجنتين؟!

![ميسي يكشف: لماذا رفضت تمثيل إسبانيا واخترت الأرجنتين؟!]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

رسميا.. الاتحاد المغربي يحسم الجدل حول مستقبل المدرب وليد الركراكي

![رسميا.. الاتحاد المغربي يحسم الجدل حول مستقبل المدرب وليد الركراكي]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

أسرار تضخم ثروة رونالدو.. عقد ذهبي مع جورجينا

![أسرار تضخم ثروة رونالدو.. عقد ذهبي مع جورجينا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

تصاعد المقاطعة.. دول جديدة تنضم للاحتجاج على قرار اللجنة البارالمبية

![تصاعد المقاطعة.. دول جديدة تنضم للاحتجاج على قرار اللجنة البارالمبية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More90 دقيقة

-

![المواجهة الأمريكية - الإسرائيلية مع إيران]()

المواجهة الأمريكية - الإسرائيلية مع إيران

RT STORIES

الحكومة الإيرانية: مفاوضات جنيف غدا بعد تقرير عراقجي

![الحكومة الإيرانية: مفاوضات جنيف غدا بعد تقرير عراقجي]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

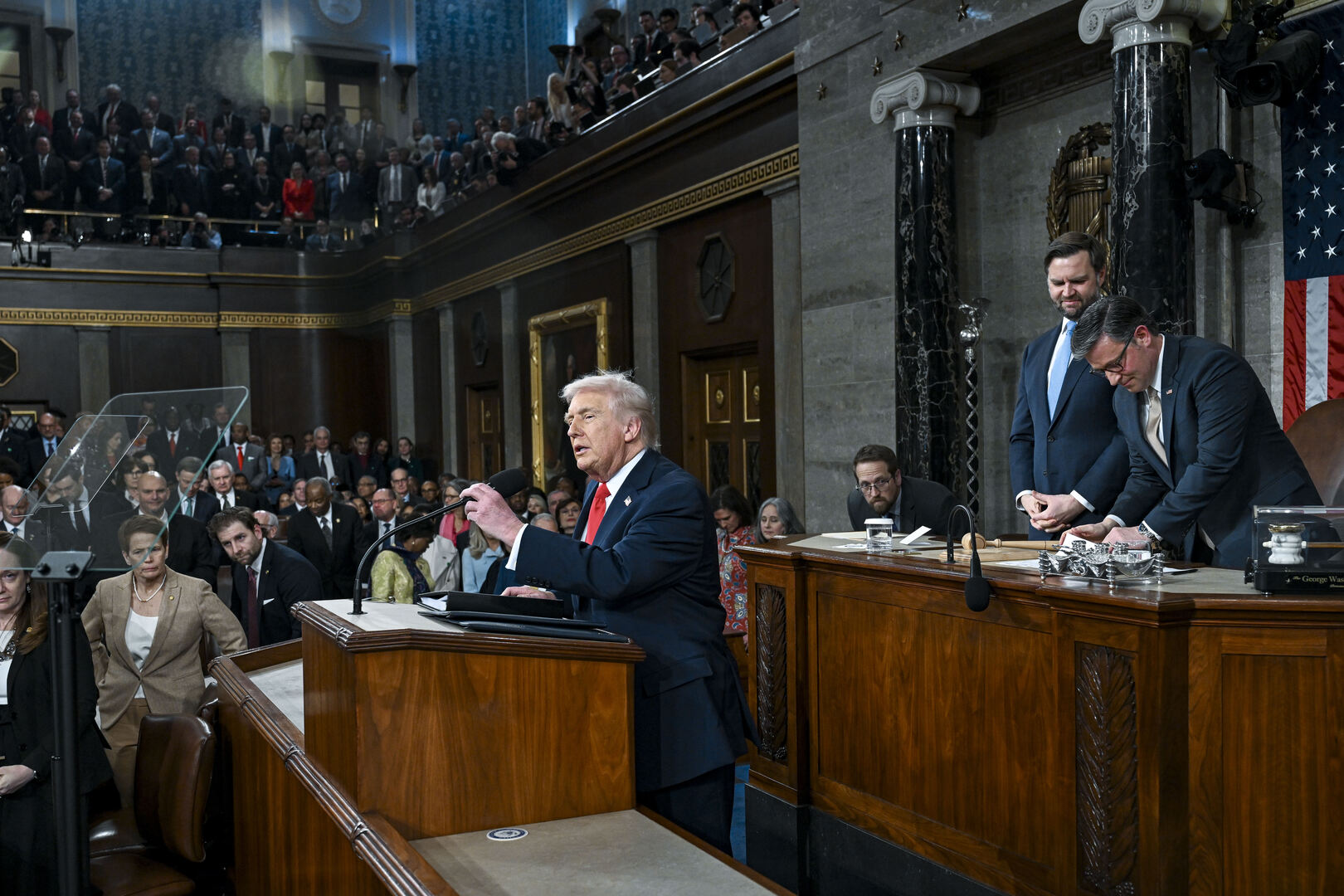

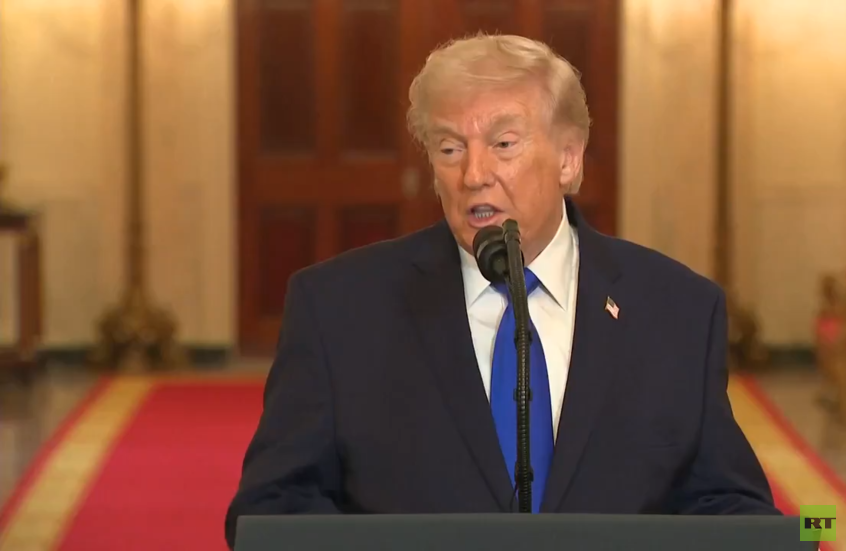

ترامب: صواريخ إيران الباليستية قادرة على الوصول إلى أوروبا وأمريكا

![ترامب: صواريخ إيران الباليستية قادرة على الوصول إلى أوروبا وأمريكا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

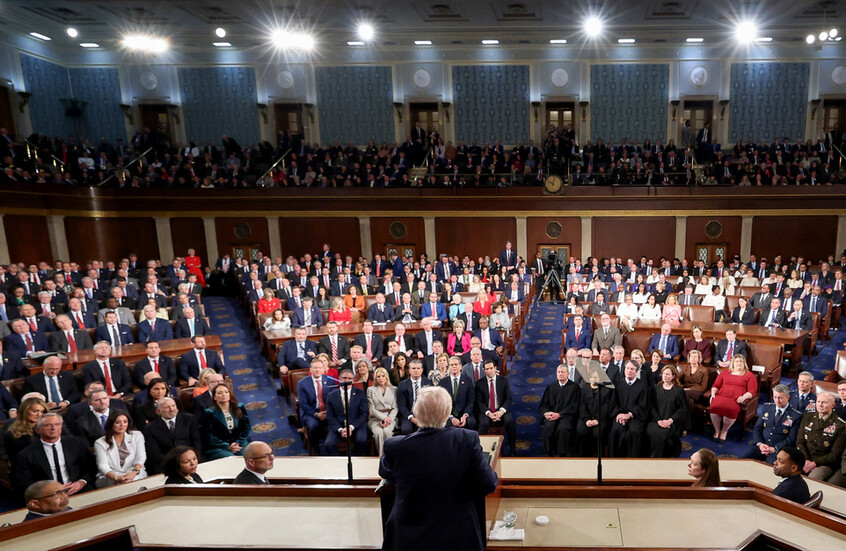

السيناتور الديمقراطي تيم كين: الحرب ضد إيران ستكون كارثة مطلقة ويجب على الكونغرس منعها

![السيناتور الديمقراطي تيم كين: الحرب ضد إيران ستكون كارثة مطلقة ويجب على الكونغرس منعها]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الملك عبد الله الثاني: الأردن لن يسمح بخرق أجوائه ولن يكون ساحة حرب

![الملك عبد الله الثاني: الأردن لن يسمح بخرق أجوائه ولن يكون ساحة حرب]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![المواجهة الأمريكية - الإسرائيلية مع إيران]() المواجهة الأمريكية - الإسرائيلية مع إيران

المواجهة الأمريكية - الإسرائيلية مع إيران

-

![العملية العسكرية الروسية في أوكرانيا]()

العملية العسكرية الروسية في أوكرانيا

RT STORIES

الجيش الروسي يسيطر على بلدة في شمال أوكرانيا

![الجيش الروسي يسيطر على بلدة في شمال أوكرانيا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

روسيا.. مقتل 4 وإصابة 10 في هجوم بطائرات مسيرة أوكرانية على منطقة سمولينسك

![روسيا.. مقتل 4 وإصابة 10 في هجوم بطائرات مسيرة أوكرانية على منطقة سمولينسك]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

قوات كييف تجهز مقاطعة أوديسا للدفاع الشامل

![قوات كييف تجهز مقاطعة أوديسا للدفاع الشامل]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

تحذير "غير اعتيادي" من واشنطن لكييف بشأن ضرب منشأة نفطية روسية

![تحذير "غير اعتيادي" من واشنطن لكييف بشأن ضرب منشأة نفطية روسية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![العملية العسكرية الروسية في أوكرانيا]() العملية العسكرية الروسية في أوكرانيا

العملية العسكرية الروسية في أوكرانيا

-

دراما رمضان

RT STORIES

"أكسيدون".. دراما تونسية تشعل جدلا واسعا بين الجمهور

#اسأل_أكثر #Question_MoreRT STORIES

مشاهد "خادشة للحياء" في مسلسل "المهاجر" تشعل غضب الأطباء في الجزائر

![مشاهد "خادشة للحياء" في مسلسل "المهاجر" تشعل غضب الأطباء في الجزائر]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

فارس الحلو في "مولانا".. حين يتحول الصمت إلى سلطة درامية

![فارس الحلو في "مولانا".. حين يتحول الصمت إلى سلطة درامية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_Moreدراما رمضان

-

![تسوية النزاع الأوكراني]()

تسوية النزاع الأوكراني

RT STORIES

رئيس مكتب زيلينسكي يعارض الهجمات على مراكز صنع القرار في روسيا وأوكرانيا

![رئيس مكتب زيلينسكي يعارض الهجمات على مراكز صنع القرار في روسيا وأوكرانيا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"اعتدال وتواصل حقيقي".. ويتكوف يشيد بروسيا في المفاوضات حول أوكرانيا

!["اعتدال وتواصل حقيقي".. ويتكوف يشيد بروسيا في المفاوضات حول أوكرانيا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"التلغراف": "تحالف الراغبين" يقر بالحاجة إلى موافقة روسيا لنشر قوات في أوكرانيا

!["التلغراف": "تحالف الراغبين" يقر بالحاجة إلى موافقة روسيا لنشر قوات في أوكرانيا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

نيبينزيا: على الدول الأوروبية إعادة النظر في نهجها الرامي إلى التصعيد مع روسيا

![نيبينزيا: على الدول الأوروبية إعادة النظر في نهجها الرامي إلى التصعيد مع روسيا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"تحالف الراغبين" يؤكد عزمه إرسال قوات إلى أوكرانيا

!["تحالف الراغبين" يؤكد عزمه إرسال قوات إلى أوكرانيا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![تسوية النزاع الأوكراني]() تسوية النزاع الأوكراني

تسوية النزاع الأوكراني

-

![فيديوهات]()

فيديوهات

RT STORIES

الحرس الثوري الإيراني يجري مناورات على خلفية تعزيزات عسكرية أمريكية في الشرق الأوسط

![الحرس الثوري الإيراني يجري مناورات على خلفية تعزيزات عسكرية أمريكية في الشرق الأوسط]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

رئيس دولة الإمارات يستقبل نظيره البرازيلي في أبو ظبي

![رئيس دولة الإمارات يستقبل نظيره البرازيلي في أبو ظبي]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

المياه تجرف حوتا نافقا مهددا بالانقراض إلى الشواطئ الإسرائيلية

![المياه تجرف حوتا نافقا مهددا بالانقراض إلى الشواطئ الإسرائيلية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

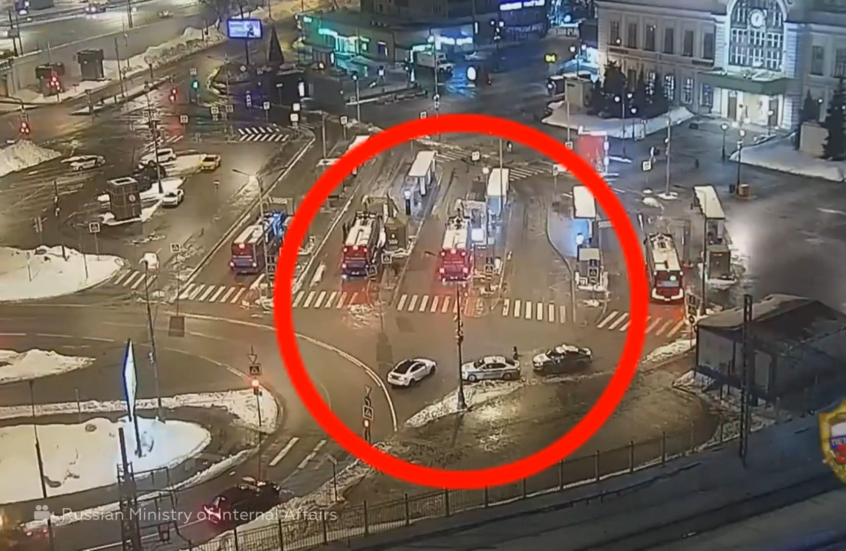

لحظة انفجار قاتل لعبوة ناسفة قرب سيارة شرطة مرور في موسكو

![لحظة انفجار قاتل لعبوة ناسفة قرب سيارة شرطة مرور في موسكو]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![فيديوهات]() فيديوهات

فيديوهات

"خدعة بسيطة" في كلمة المرور تمنع اختراق حساباتك!

قد يكون إنشاء "كلمة مرور قوية" تستوفي المعايير أمرا محبطا، فمن المحتمل أن تتضمن رقما أو رمزا أو حرفا كبيرا واحدا على الأقل.

كاسبرسكي تحذّر من "نسخة تجسس"من تطبيق "واتس آب" تهدد أجهزة أندرويد

بهذا الصدد، شارك خبراء التكنولوجيا خدعة بسيطة تساعد في إنشاء رمز مرور محكم يتضمن إضافة الرموز التعبيرية، حيث يجب على المتسللين المرور عبر حوالي 3700 متغيرا لكشفه.

ويوجد أكثر من 3600 رمز تعبيري موحد في Unicode، ويعادل استخدام ما يصل إلى خمسة رموز تعبيرية كلمة مرور عادية مكونة من تسعة أحرف، كما أن سبعة رموز تعبيرية تعادل كلمة مرور قوية مكونة من 13 حرفا "عاديا".

وإلى جانب إنشاء كلمة مرور غير قابلة للاختراق تقريبا، قد يجد الأشخاص أنه من الأسهل تذكر الرموز الغريبة بدلا من "خليط من الحروف والأرقام لا معنى له".

ويأتي هذا الاقتراح من ستان كامينسكي، من شركة الأمن السيبراني "كاسبيرسكي"، الذي شارك "الاختراق" في منشور.

وأشار كامينسكي إلى أن إنشاء عبارة باستخدام الرموز التعبيرية هي أفضل طريقة لاستخدامها في كلمات المرور.

على سبيل المثال، يمكنك إنشاء عناوين الكتب والأفلام، مثل "أليس في بلاد العجائب"، باستخدام فتاة وأرنب وحفرة وقبعة علوية.

ومع ذلك، حذر كامينسكي من أن استخدام الرموز التعبيرية في رمز المرور يتضمن جانبا سلبيا، حيث يمكن للصور الصغيرة أن تبطئ عملية تسجيل الدخول لأن إدخالها أكثر صعوبة من إدخال الحروف والأرقام والرموز.

وأضاف: "على الهواتف الذكية، يعد إدخال الرموز التعبيرية أمرا بسيطا في حد ذاته. ومع ذلك، على أجهزة الكمبيوتر المكتبية، يمكن أن يكون الأمر أكثر إزعاجا بعض الشيء".

وهناك مشكلة أخرى وهي أن الأشخاص لديهم رموز تعبيرية مفضلة يستخدمونها على وسائل التواصل الاجتماعي، ومن المرجح أن يحاول الهاكر الذي يتابع كل تحركاتك استخدامها لكسر التعليمات البرمجية الخاصة بك.

المصدر: ديلي ميل

التعليقات